Получавате имейл от банката си, че е време да смените паролата на служебната сметка. Нямате време да проверявате защо е необходимо това, кликвате и забравяте. За кратко, скоро се оказва, че сте станали жертва на фалшив сайт, служебната банкова сметка е източена и е време да си търсите нова работа.

Социалното инженерство е нещо като телефонните измами, само че много по-пъстролико и мащабно. Ако нелицеприятните случаи, в които възрастни хора оставаха без семейните спестявания заради своята доверчивост бяха вълничка, то интернет превъплъщението на същото явление може да се издигне до многометрово цунами. Да поставя под съмнение бъдещето на колосални компании заради грешката на невнимателен служител, да решава политически избори. Дори, без преувеличение, да предизвиква войни.

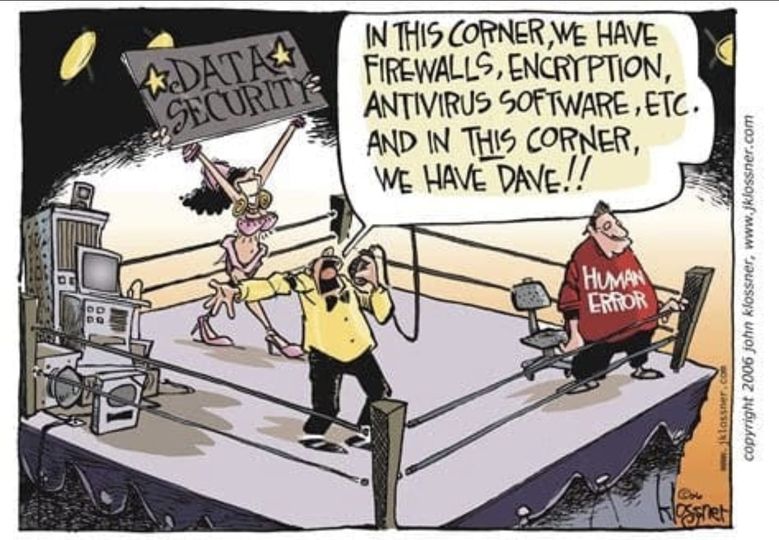

Грешка? Човешка

И да скриете данните си през девет планини в десетата, и да им гарантирате най-скъпата защита, и да платите милиони за експерти по сигурността, всичко може да рухне просто защото сте спестили малко от образованието на портиера чичо Гошо, който да се окаже слабото звено. Социалното инженерство са всички онези случаи на противозаконни действия в мрежата, когато пробивът става не заради технологичен проблем, а заради човешки пропуск.

Според популярната платформа за изследване на киберсигурността Verizon на социалното инженерство се падат 22% от общия брой на атаките в мрежата през миналата година, а в още 11% от тях то е било част от целия сценарий. Цифрата със сигурност е по-голяма, защото повечето фирми не са готови да си признаят, когато са станали жертва на подобен проблем заради имиджовите и допълнителните икономически щети, до които това води. А в случай на социалното инженерство по-често е възможно пробивът да бъде скрит, отколкото например при успешна DDOS атака.

Атака, направена с оръжията на социалното инженерство, до голяма степен повлия на едни от най-оспорваните избори в американската история. Пробив в акаунта на „Асошиейтед прес“, продължил само 3 минути, хвърли в хаос световните пазари… Все още ли мислите, че някой е в безопасност?

Изтичане на мозъци

През 2015 г. Ubiquiti Networks – американска фирма, специализирана в създаването на wi-fi софтуер и хардуер получава имейл, че неин партньор от Хонконг си е сменил банковата сметка. Всичко изглежда рутинно, счетоводителите сменят данните. И бизнесът си върви, докато в един момент хонконгците се интересуват защо отдавна не са получавали плащания, а междувременно са изчезнали… 47 милиона долара.

Ето и един пресен пример – от 2020-а. Американската телевизионна водеща Барбара Коркоран, която играе съдията в тамошния вариант на „Съдебен спор“, губи при подобна атака 400 000 долара. Хакер се представя за неин сътрудник и изпраща на счетоводителя ѝ нареждане да направи превод за тази сума като част от редовните ѝ инвестиции в недвижими имоти. Използва сходен имейл с този на истинския сътрудник, а истината излиза наяве едва след като парите вече са отлетели към далечна страна.

Класика в жанра

Друг класически случай през последните години е свързан с криптовалутите. През 2017 г. сайтът Ethereum Classic е хакнат, потребителите са пренасочени към фалшива страница, където успяват да подлъжат огромен брой хора да въведат данните на личните си портфейли с етери. Колко точно криптовалута изчезва никой не знае, но се смята, че сумите са огромни.

Но социалното инженерство не е само въпрос на пари, то може да засяга всички сфери на живота. Както стана дума, един от класическите случаи е свързан с предишните американски избори за президент. След целенасочена атака към високопоставен сътрудник на Демократическата партия хакерите се сдобиват с почти 20 000 имейла на Хилъри Клинтън и нейния предизборен щаб. От тях става ясно, че ръководството на партията е действало подмолно спрямо съперника ѝ на предварителните избори Бърни Сандърс. Имиджовият удар е много сериозен и със сигурност коства сериозен брой гласове на Клинтън, които може би се оказват решаващи при малката разлика, която и тогава разделяше кандидатите.

Мозъчните хакери

През 2014-а пък жертва на социално инженерство стават Sony Pictures. Изненадващ е източникът на атаката – оказват се севернокорейски хакери. Те се опитват да навредят на компанията, която тъкмо е напът да пусне комедия, усмиваща севернокорейския лидер Ким Чен Ун.

Три минути могат да излязат доста скъпо. През април 2013 г. служител на „Асошиейтед прес“ получава имейл от колега, който завършва с линк. Там той въвежда данните на фирмения акаунт в Twitter.

По-късно същия ден от името на агенцията излиза сензационната новина – „Ексклузивно: две експлозии в Белия дом. Барак Обама е ранен“. Само 3 минути са нужни лъжливата новина да бъде изтрита, но междувременно стоковите пазари полудяват. Американските борсови индекси се сриват за отрицателно време, смята се, че щетите са за… 136 милиарда долара. Автор на атаката се оказва група, известна като Сирийската електронна армия.

Убедихте ли се, че нещата лесно стават сериозни? Тогава нека продължим с основните видове атаки със социално инженерство и стъпките, през които се минава, а после ще обобщим какво е възможно да се направи, за да бъдат избегнати те.

Клик? Бум!

Не е задължително социалното инженерство да се осъществява чрез компютъра. Понякога са достатъчни текстови съобщения (тогава говорим за smishing), телефонни измами (vishing), или пък комуникация лице в лице. Все пак най-често става дума за класическата онлайн комуникация. И, да, огромна част от нея минава през имейли, които изглеждат като идващи от приятел или авторитет и по някакъв начин насочват получателя към интеракция – да отвори линк, файл, да въведе данни или пък да отговори. На английски терминът за този тип измами е phishing, а на български нямаме наложил се превод. Произнася се като английската дума за „риболов“ – fishing, а първите две букви са различни заради аналогията с думата за телефон – все пак не ние сме измислили телефонните измами.

Всъщност, идеалният социален инженер е като любопитната съседка от блока – знае как да подходи, така че докато се усетите, вече да сте разказали всичко – от това каква е заплатата ви до размера чорапи, които носите. Както гласи и дефиницията на социалното инженерство, дадена от ФБР, това е „целенасочена лъжа, предназначена да свали защитата ви“. Оттам нататък всичко е като кариерата на Остап Бендер, който знае „около 400 сравнително честни начина за измъкване на пари“. Да, великият комбинатор също би бил на първа линия в този бизнес, ако беше реален и живееше в наши дни.

Човек на място

Този тип хакери дори не е необходимо да имат особени технически познания, за разлика от всички останали. Достатъчно е да разполагат с имейла ви (или да го налучкат) и да измислят достатъчно остроумен начин да ви накарат да кликнете на някакъв линк.

А успехът на атаката идва тогава, когато, случайно или не, подателят уцели точно слабото място, което може да свали защитата ви. Най-често това се случва, ако успее да ви измами за това кой е – ако ви убеди, че става дума за човек, когото познавате, или пък за реална институция, например банка. Но има и други варианти – може просто да провокира любопитството ви. Защото днес със сигурност дори и най-възрастните потребители са упорито „подковани“ от децата и внуците, че отварянето на съмнителен линк не е добра идея. Но понякога просто е толкова изкушаващо… Например, ако научиш, че получаваш подарък, награда, отстъпка.

Друг класически пример е подхвърлена флашка, която почти всеки би полюбопитствал да сложи на компютъра си – дали от чисто любопитство, или в желанието да види чия е, за да я върне на собственика. В този случай говорим за baiting или използване на стръв в „риболова“.

Острието на харпуна

В по-„високите“ форми на това „изкуство“ атаката става персонализирана. Тогава говорим за spear phishing (или „риболов с харпун“) – не просто сте хвърлили въдицата, а имате харпун, насочен към конкретна жертва. Whaling, или „лов на китове“ става тогава, когато харпунът се изправи срещу „едри риби“ – изпълнителни директори на големи фирми, политици, световни знаменитости.

Шансът за успех със сигурност е по-голям, ако атакуващият познава човека срещу себе си, отколкото ако просто разпрати милиони имейли, преведени с Google Translate. Дори и да излъжат някого за кликне не познатото „Аз се казвам… и ще ви дам 1 милион долара, само трябва да…“, това със сигурност няма да е изпълнителният директор на мултимилиардна банка. Ако той е целта, социалното инженерство изисква много повече информация. И много повече работа, така че тя да бъде набавена. Според някои класификации единствено тези случаи могат да бъдат определени като социално инженерство, защото го има личният момент.

Гост на конче

В част от успешните атаки е прихваната реална кореспонденция. Тогава е много лесно човек да не обърне внимание, че отговорът идва от леко различаващ се имейл и да отвори линк, който да го поведе по пътя на проблема.

Когато атакуващият използва трето лице, за да си осигури достъп, говорим за piggybacking, или „яздене на конче“.

Water holing или „дебнене край водата“ е прийом, при който следите обичайната рутина на мишената и я използвате, за да спечелите доверието ѝ. Например, когато атакуващият започне да ходи в същия фитнес като набелязаната цел и уж случайно започне разговор. Нарича се така, защото в природата хищниците често дебнат край местата за пиене на вода в очакване на жертвите си. Същото се случва и в интернет – подобна атака през 2019-а засяга сайтовете на азиатски религиозни общности и фондации. На страниците просто е добавена кратка препоръка всички да си инсталират Adobe Flash – технология, която вече е остаряла и има много слаби места, а хакерите знаят как да ги използват.

Човек за човека…

И все пак, нещата стават особено опасни, когато човекът насреща познава добре потенциалната си жертва. Именно това е една от основните причини през последните години специалистите по киберсигурност да препоръчват да крием колкото може повече от личната си информация онлайн. Да защитаваме всичко лично, което публикуваме в социалните мрежи, давайки достъп само на хора, на които имаме доверие. Въпреки това, особено ако става дума за човек с достатъчно широка популярност, дори търсенето в Google може да е напълно достатъчно така че хакерът да получи важен жокер. От интервюто на някой управител на фирма лесно можете да научите нещо за хобито му, за партньорите, с които работи, компаниите от различни сфери, на които разчита, приятелите. Оттам нататък ловкият майстор ще намери пътя дори по-лесно от обикновения телефонен измамник, който често се справя без каквато и да било предварителна информация за жертвата.

Още един любопитен щрих – понякога социалните инженери разчитат на ровене в боклука, съвсем буквално. Не случайно на запад са толкова популярни шредерите, с които се унищожават всички документи – не се знае кой лист, попаднал в коша, какво може да издаде за вас.

По правило всяка атака минава през няколко задължителни етапа. В първата стъпка, разследването, хакерът активно събира информация, подготвяйки се за действие. Обикновено в този момент той избира и подхода, с който ще опита. Понякога, в сериозните атаки за големи суми, първите два етапа могат да отнемат седмици и месеци.

Втората стъпка е изграждането на доверие – тук психологията влиза в сила, така че имейлът да стане убедителен, събеседникът да свали гарда… За да дойде третият етап – същинската игра. В този момент атакуващият има достъп и се възползва от него – дали за да изтегли парите ви, да открадне важни данни, или пък да ги унищожи. Последната стъпка е изходът – тук хакерът се стреми да скрие следите към себе си и да приключи всичко.

Човекът е мярка…

И ето че на базата на всичко дотук, вече е време да съберем основните мерки, с които можете да се предпазите.

Разбира се, на първо място е доверието, защото именно то е мишената на социалното инженерство. Не го давайте лесно и винаги имайте едно наум. Никой не е застрахован, доказват го историите и на огромни компании, но бдителността в онлайн света е задължителна.

Също толкова важно е да се погрижите за хората около себе си. Ако сте мениджър на голяма компания, добра идея е не само редовно да организирате тренинги и обучения за тенденциите в социалното инженерство (пък и в киберпрестъпността като цяло), но и да правите проверки. Дори да има риск някой от хората ви да се обиди за недоверието, може би ще ви изненада колко от служителите биха се подвели дори от елементарен опит за социално инженерство. Погрижете се и за близките си, особено по-възрастните. Задържително е да знаят за какво да внимават, дори да ползват таблета си само за гледане на клипчета.

Потенциално слабо звено, за което е важно да се погрижите, е комуникацията с външни фирми и липсата на достатъчно ясни процедури. Например, кой е отговорен да разполага с данните за банковата сметка на фирмата и как точно те биват използвани и споделяни.

Максимално добрите филтри на спам и антивирусните програми са задължителни, но не и достатъчни. Същото важи за редовното обновяване на софтуера.

Лъжливото овчарче

Ето и няколко въпроса, които е хубаво да си задавате често в комуникацията онлайн:

– Засегнати ли са емоциите? – социалното инженерство винаги разчита на страха, любопитството и други първични човешки емоции;

– Дали съобщението идва от истински подател? – един от най-лесните начини да бъдете излъгани онлайн е с имейли, които изглеждат подобни на тези на приятелите ви или институциите;

– Наистина ли приятелят ми е подателят? – винаги може да попитате по друг канал за комуникация, ако нещо ви усъмни;

– Има ли нещо странно в този сайт? – странен адрес, стари и неточни лога, съмнителни снимки и цитати също би трябвало да светват червената лампичка;

– Предлагат ли ми нещо, което звучи прекалено хубаво, за да е истина? – да, не е голям шансът да спечелите милион долара и само да трябва да изпратите 1000, за да си ги получите.

– Съмнителни ли са прикачените файлове или линковете в мейла?

– Може ли подателят да удостовери своята самоличност?

Играй на сигурно!

Социалното инженерство е толкова опасно, защото има много лица, няма универсална защита, а и атакува най-слабото звено. Хората са най-непредсказуемият и многослоен фактор в света на информационните технологии. Питайте какво мисли ЦРУ за Едуард Сноудън например. Няма конкретен софтуер или хардуер, който да предпази от социално инженерство, няма как офисът днес да бъде откъснат от мрежата, а дори тогава има варианти за атака.

„Киберсигурност“ е една от мантрите на електронния свят, в който живеем. И има защо – всяка компания, от най-малката, до най-голямата, рискува безкрайно много, ако не е подготвена да се защити в мрежата. Нещо повече, никой не е застрахован – доказва го фактът, че и най-големите компании стават жертва на кражби.

Над 60% от малките и средни фирми не са оцелели след мащабна хакерска атака, показва американско изследване. Според Световната банка хакерските набези струват на глобалната икономика повече от 2 трилиона долара годишно! За някои страни кражбите онлайн надминават 1% от брутния вътрешен продукт…

Очаквайте!

В наши дни всеки собственик на сайт, а и изобщо човек, прекарващ повече време онлайн, трябва да има определена база от познания по темата, защото иначе може да съжалява. Същевременно киберсигурността е доста динамична област, където нещата се променят бързо и трябва да сме готови да реагираме.

С темата за социалното инженерство поставяме началото на поредица от текстове за сигурността онлайн. В блога на ZETTAHOST.bg започваме да събираме всички онези теми, които биха ви били полезни, за да сте в безопасност в мрежата. Ще намираме съвети както за програмистите и собствениците на сайтове, така и за всеки потребител. Ще ви посъветваме как да си избирате парола, кои са доказано сигурните решения онлайн. Ще научите какво е SQL injection, кога има риск от DDOS, кои са най-опасните пропуски в защитата на един сайт. Ще допълваме с мнението и на опитните специалисти от ZETTAHOST.bg. Останете в безопасност!